Expo 框架的关键 API 漏洞让攻击者能窃取认证资料

主要重点

Expo 开源框架中的 API 漏洞允许攻击者通过 OAuth 协议窃取用户认证。此漏洞影响潜在的数百家公司,包括 Codecademy。研究团队已向 Expo 反馈问题,并快速修复了这一漏洞。OAuth 的实施需谨慎,以降低安全风险。一个关键的 API 漏洞位于 Expo 开源框架中,这一漏洞使攻击者能够通过 Open Authorization (OAuth) 协议窃取身份验证凭证。尽管此漏洞影响的开发者数量相对较小,但根据 Salt Labs 研究人员的说法,其有可能影响通过此开源框架登入 Facebook、Twitter 或 Spotify 等在线服务的广泛用户。

成功的攻击能够让对手接管账户,并窃取配置为使用 Expo AuthSession Redirect Proxy 的移动应用或网站的凭证。受害者只需要点击一个恶意链接即可引发攻击。

Expo (authexpoio) 是开发者用来为 iOS、Android 和网络平台建造原生应用的一个工具集,被认为是加速应用开发过程的有效方式。

“这一漏洞可能影响数百家使用 Expo 的公司,包括 Codecademy,”Salt Labs 指出。研究人员强调 “authexpoio 的表面面积较小”,从而降低了受影响的社交登录实例的数量。

Codecademy 是一个拥有 1 亿用户的受欢迎在线平台,提供免费的编程课程。研究人员在 5 月 24 日的部落格文章 中写道:“Salt Labs 团队能够在 Codecademy 网站上利用 Expo 漏洞完全控制账户。”

行业标准的 OAuth 被用于网站和应用程序,作为“一键”登录的方式,以便使用社交媒体账户访问网站,而不是传统的用户注册和用户名/密码验证。

研究人员发现,通过操纵 Expo 网站上的 OAuth 序列,他们可以劫持会话并接管账户,窃取用户的财务和健康数据,并以用户的身份执行操作。

研究人员将其发现通知了 Expo,而 Expo 很快修复了这个 API 漏洞。Expo 表示,该漏洞 被追踪为 CVE202328131,CVSS 评分为 96,并未在野外被利用。

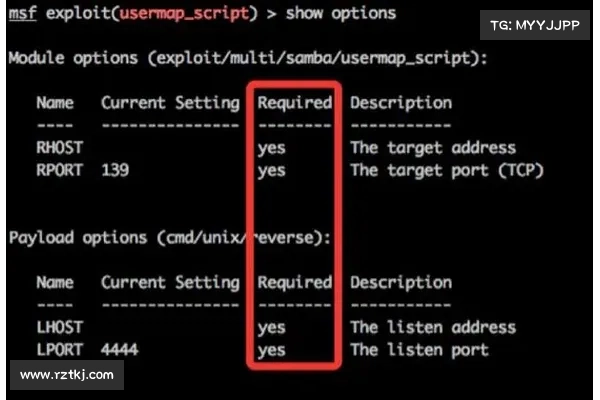

该漏洞被分类为 API 重定向漏洞。漏洞源于 authexpoio 框架,因为它在用户明确确认信任回调 URL 之前,便存储了一个应用的回调 URL 据技术描述。该漏洞于 2 月被确认,在 4 月通过 NIST 国家漏洞 数据库披露,并在 5 月 2 日更新。

Keeper Security 的产品负责人 Zane Bond 表示,实施 OAuth 的工程师应该质疑不同选项的作用,在可能的情况下选择更安全的选项,并在选择非预设选项时确保评估潜在的影响。

“对于注重安全的用户来说,使用 OAuth 在

蚂蚁加速器邀请码